AnoN Chat

--=[ ANON POST ]=--

--=[ DATE ]=--

Anonim, Serangan Amplifikasi DNS untuk Operasi global Blackout

Label:

Anonymous

Dalam dua bulan pertama tahun 2012 kami telah dibantu untuk eskalasi serangan cyber yang dilakukan oleh kelompokhacktivist , pertama Anonim , yang menghantam lembaga utama dan lembaga di seluruh dunia.Modus operandi kelompok itu sekarang terkenal, serangan yang telah melumpuhkan banyak korban terutama dari DDoS jenis, dengan cara ini kelompok telah membuat banyak situs web tidak dapat diakses.

Meskipun sejumlah besar operasi yang dilakukan berhasil, dari serangan untuk FBIdengan yang melawan CIA , hingga kini telah dihindari dari serangan mampu membuat tidak dapat diakses seluruh Internet. Untuk waktu yang lama sekarang, di Internet telah terus menerus beredar kabar tentang penyerangan yang mungkin dalam skala global yang memiliki tujuan untuk menjatuhkan Nama Domain seluruh Internet System (DNS) disebut "troll" oleh anggota Anonymous.

Banyak ahli percaya kelompok ini bekerja untuk beberapa waktu untuk generasi barusenjata maya untuk digunakan dalam operasi masa depan. Sampai saat ini banyak keberhasilan operasi yang dibuat oleh kelompok ini berhubungan dengan dua faktor utama, efek kejutan dan massa kritis pendukung terlibat dalam tindakan. Ini berarti bahwa selain alat konvensional untuk DDoS (misalnya Loic) itu normal untuk mengharapkan lahirnya metode baru serangan.

Apa yang akan menjadi teknik serangan yang efektif dan menarik bagi kelompok hacktivist?

Sebuah metode yang sangat efisien dikenal sebagai Serangan Amplifikasi DNS, meskipun dikenal selama bertahun-tahun bisa sangat merusak struktur saat ini dari internet, mari kita memeriksa secara rinci.

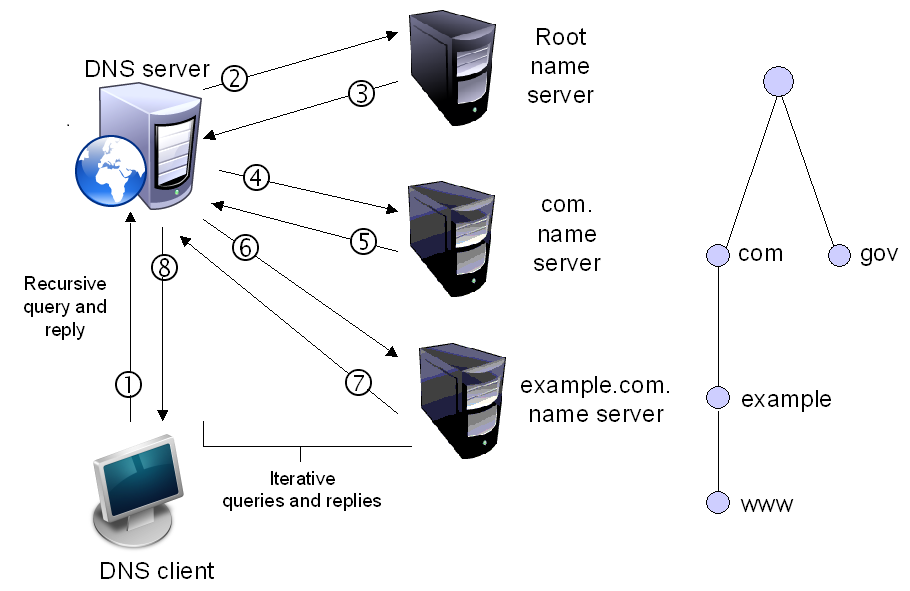

Domain Name System (DNS) dilakukan melalui sistem seperti pohon delegasi.Sebuah proses rekursif digunakan untuk mengikuti rantai delegasi, mulai zona Root, dan berakhir pada nama domain yang diminta oleh klien. Sebuah server nama rekursif mungkin perlu menghubungi beberapa server nama otoritatif untuk menyelesaikan nama yang diberikan. Idealnya, server nama rekursif hanya harus menerima permintaan dari klien lokal, atau berwenang namun pada kenyataannya banyak server nama rekursif menerima permintaan DNS dari sumber manapun. Untuk memperburuk situasi, banyak implementasi DNS memungkinkan rekursi secara default, bahkan ketika server nama hanya bertujuan untuk melayani

Data otoritatif. Kami mengatakan bahwa nama server adalah "penyelesai terbuka" jika menyediakan rekursi untuk non-lokal pengguna.

Sistem DNS memiliki struktur hirarkis, di bagian atas ada "root" informasi nameserver yang mengandung di mana untuk menemukan nameserver yang bertanggung jawab untuk tingkat berikutnya ke bawah dalam hirarki, nameserver untuk hal-hal seperti "com." Dan ". Org" dan "uk.." Pada gilirannya, mereka nameserver berisi informasi tentang tingkat berikutnya hirarki dan sebagainya.

Bayangkan bahwa kita tertarik untuk menyelesaikan securityaffairs.co nama sehingga klien mengirim permintaan ke server DNS. Server root akan memberikan info mengenai "co." Dan info tentang tingkat berikutnya dalam struktur "securityaffairs" domain. The "securityaffairs" nameserver kemudian mampu menyediakan mengikat yang sebenarnya dari nama logis dan alamat IP yang terkait. Melanjutkan proses rekursif digunakan untuk mengikuti rantai delegasi, mulai zona Root, dan berakhir pada nama domain yang diminta oleh klien. Sebuah server nama rekursif mungkin perlu menghubungi beberapa server nama otoritatif untuk menyelesaikan nama yang diberikan (misalnya www.net.compsci.googleplex.edu).

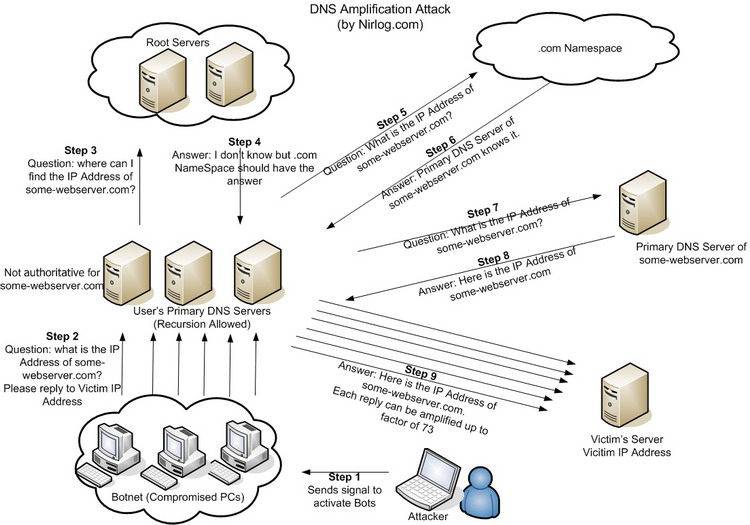

Mari kita gambar ketersediaan botnet yang mengirimkan permintaan alamat palsu ke Resolver Buka menyebabkan ia mengirim tanggapan ke target-address palsu. Dengan cara ini Resolver ini menjadi senjata cyber terhadap para korban, yang kami telah palsu alamat, parteciping dalam serangan di atasnya.

Ini cara untuk mengoperasikan server ROOT DNS disebut "modus rekursif", klien mengirimkan permintaan ke server DNS untuk seluruh nama kemudian meninggalkan untuk melakukan semua permintaan yang diperlukan (baik rekursif atau iteratif) atas namanya.

Ada juga modus lain untuk menyelesaikan nama logis yang disebut "modus interaktif", dalam hal ini query resolver pertama akar nameserver untuk domain tingkat atas yang nameserver, maka query top-level domain nameserver untuk domain tingkat kedua nameserver, dan sebagainya dan sebagainya. Kontak resolver nameserver yang berbeda secara langsung untuk membuat terjemahan lengkap.

Tentu saja untuk mempercepat proses yang dijelaskan digunakan mekanisme caching oleh server nama yang terlibat. Ini adalah kerentanan dalam proses. Respon terhadap query DNS dapat jauh lebih besar dari permintaan itu sendiri. Dalam kasus (atau terburuk) terbaik, query dari hanya beberapa lusin byte dapat meminta setiap nama dalam sebuah domain dan menerima ratusan atau ribuan byte dalam respon.Setiap permintaan yang dikirimkan ke server DNS termasuk alamat sumber yang jawabannya harus dikirim, tapi ini alamat IP dapat palsu, dengan cara ini, permintaan dapat dikirim dari satu alamat IP namun server DNS akan berpikir itu dikirim dengan alamat yang berbeda menjawab itu.

Serangan itu adalah benar-benar berbahaya mempertimbangkan juga massa kritikus digunakan oleh kelompok hacktivist dan mempertimbangkan juga bahwa biasanya kueri DNS terdiri dari permintaan byte 60 yang dapat dijawab dengan tanggapan dari lebih dari 4000 byte, memperkuat respon paket dengan faktor 65. Dalam literatur ada beberapa varian dari serangan itu salah satu dari mereka termasuk query hanya untuk root server nama, rumah root server DNS Internet. Karena ada sejumlah besar server nama root, dan karena pelaksanaan DNS-SEC telah menambahkan data sertifikat untuk respon server root, data yang dikembalikan untuk setiap permintaan adalah sekitar 20 kali lebih besar dari paket permintaan.

Metode serangan benar-benar kuat, sebenarnya mengirimkan sejumlah kecil data yang membentuk sebuah permintaan DNS adalah mungkin untuk mengarahkan sejumlah besar data ke alamat palsu, sehingga mengirimkan sejumlah besar permintaan ke server adalah mungkin untuk membanjiri korban dengan balasan.Ukuran yang berbeda antara dimensi dari respon permintaan dan terkait disebut "amplifikasi" serangan. Untuk menyembunyikan asal-usul serangan adalah mungkin untuk memodifikasi header setiap permintaan UDP ini berarti bahwa kelompok seperti Anonim bisa mempertahankan anonimitas VPN mengadopsi.

Yang merupakan efek utama dari jenis serangan?

Sebuah serangan rekursi DNS pada dasarnya adalah amplifikasi DoS serangan. Ada memutuskan efek terkait seperti:

- DNS server dikonfigurasi untuk menyediakan rekursi menerima permintaan palsu dan menghasilkan balasan ke alamat palsu (yaitu, korban). Kinerja sistem ini dapat terkena dampak negatif saat memproses permintaan palsu.

- DNS palsu permintaan query server nama root, bagian dari infrastruktur kritis internet itu, secara tidak langsung mempengaruhi mereka.

- Lalu lintas kemudian melintasi internet backbone, yang mempengaruhi penyedia layanan internet dan setiap penyedia hulu sampai mencapai target yang diinginkan.

- Sasaran ditujukan menerima sejumlah besar balasan DNS masuk yang dapat mengkonsumsi semua sumber daya yang tersedia pada router, tergantung pada bandwidth yang tersedia. Bahkan jika lalu lintas yang dikurangi melalui rate limiting atau tindakan throttling bandwidth yang lainnya, serangan itu dapat mempengaruhi bisnis yang sah lainnya di sepanjang jalan serangan.

Bagaimana menghindari jenis serangan?

Sederhana, itu sudah cukup untuk menonaktifkan rekursi seperti yang direkomendasikan oleh US-CERT bullettin , tapi karena biasanya pengaturan ini untuk DNS diabaikan. Mengingat server cukup yang memungkinkan rekursi, jumlah besar lalu lintas dapat dihasilkan dari nomor yang relatif sederhana dari pertanyaan.The Internet Engineering Task Force telah mengusulkan praktek terbaik untuk memecahkan masalah, sebuah pendekatan untuk "ingress filtering" paket , yang disebut BCP 38, yang akan memblokir lalu lintas ditempa seperti serangan amplifikasi DNS. Namun usulan tersebut tidak bergerak terlalu jauh ke depan sejak pertama kali disampaikan dalam 2000.The penanggulangan terbaik terhadap amplifikasi DNS harus dilakukan pada sisi server tidak kembali balasan ke pertanyaan "." Dan kembali tanggapan lebih pendek, mengurangi proses amplifikasi. Pilihan lain adalah terbatasnya permintaan DNS untuk klien yang berwenang.

Kepentingan dalam teknik serangan dari kelompok hacker ini ditunjukkan oleh sebuah dokumen yang dipublikasikan terakhir pada Pastebin mengumumkan operasi yang disebut "Operasi Blackout Global" serangan terhadap root server DNS Internet.

Banyak ahli yakin bahwa serangan serupa akan memiliki sedikit kesempatan sukses bagi beberapa alasan teknis. Meskipun posisi mereka saya percaya merupakan dasar untuk berbagi informasi tentang apa yang cukup besar dari kerentanan dalam proses, berharap bahwa masalah tidak diabaikan dengan konsekuensi bencana.

Itu sebabnya saya memilih untuk menulis artikel ini ... kesadaran pertama-tama.

Sumber :

http://www.anonnews.org/

http://www.anonnews.org/

Diposting oleh AnoN|03 di 08.39

Langganan:

Posting Komentar (Atom)

0 komentar:

Posting Komentar